Atlassian Access の ID プロバイダー連携によるユーザー管理 (Atlassian Cloud)

こちらのドキュメントでは Atlassian Access を使用した場合のユーザー管理についてと ID プロバイダー連携の構成方法についてご案内します。

こちらの手順を実施するには、組織管理者の権限と、連携する ID プロバイダーの管理者権限が必要です。

また、 ドメイン認証 (Atlassian Cloud) と Atlassian Access へのサブスクライブ開始 が完了されていることを前提としています。

2021年4月7日時点での情報を基に作成しています。

参考:

目次

ID プロバイダーとの統合で利用できる機能

Atlassian Access とご利用中の ID プロバイダーを統合して、 SAML シングル サインオンとユーザー プロビジョニングがご利用いただけます。

また、現在 ID プロバイダーをご利用中でない場合も、Atlassian Access から Okta に無料で登録 することができます。

Okta を利用した ID プロバイダー連携 (Atlassian Cloud) をご参照ください。

※ Atlassian 製品以外に接続する場合には料金が発生します。

Atlassian サポート対象 ID プロバイダー

| ID プロバイダー | SAML シングル サインオン | ユーザー プロビジョニング |

|---|---|---|

Active Directory Federation Services ( AD FS ) | ||

Microsoft Azure AD | ||

| Auth0 | ||

Google Cloud | ||

| Idaptive (旧称: Centrify ) | ||

Okta | ||

OneLogin | ||

PingFederate |

上記以外の ID プロバイダーとも連携を構成することができます。

SAML シングル サインオンでできること

ユーザーが Atlassian 製品にログインする際、ID プロバイダーでログイン認証できます。

また、一度認証すれば ID プロバイダーと統合された製品に対しては追加のログイン認証なしでアクセスできます。

- セルフサインアップが有効になっている場合、ユーザーが ID プロバイダー経由で初めてログインしたタイミングで Atlassian アカウントが自動で作成されます

- ID プロバイダーで設定したセキュリティ ポリシーを Atlassian 製品のログインに適用できます

ユーザープロビジョニングでできること

外部ユーザーディレクトリを連携し、ID プロバイダーで更新したユーザー情報を Atlassian 組織のユーザーとグループに自動で反映できます。

また、Confluence、Jiraは製品のライセンスとグループが紐づいているため、グループ同期を使用してグループ内のユーザーに製品へのアクセス権を自動で付与できます。

※グループ同期は2021年4月7日現在 Jira、Confluenceで利用可能です。それ以外の製品については製品ごとに手動でのアクセス権の設定が必要です。

本ドキュメントではグループ同期を前提として Jira, Confluence の設定について説明します。

同期されるユーザー アカウントまたはグループ操作

- 新規アカウントの作成

- 既存アカウントを ID プロバイダー側のユーザーとリンク

- アカウントのユーザー属性更新

- アカウントの有効・無効化

- アカウントの削除

- グループの作成

- グループの削除

- 既存グループの追加

- 製品アクセスや管理権限などグループメンバーシップ更新

SAML シングル サインオンを構成する

SAML シングル サインオン 設定を構成中、ユーザーは Atlassian Cloud 製品に一時的にログインできなくなります。

切り替えを行う際は、事前にスケジュールをユーザーに周知することをおすすめします。

STEP1. ID プロバイダーの SAML シングル サインオンをセットアップする

セットアップ手順はご利用の ID プロバイダーにより異なります。

SAML シングル サインオンのセットアップ に記載されている現在ご利用中の ID プロバイダーセットアップ手順をご参考に実施してください。

また、その他の ID プロバイダーをご利用の場合は SAML シングル サインオン をご参照ください。

STEP2. 認証ポリシーに SAML シングル サインオン を適用する

認証ポリシーは、企業のユーザーセットごとに認証のセキュリティ強度を使い分けることができる機能です。

複数の認証ポリシーを使用して多様なセキュリティニーズに対応が可能になります。

例えば、企業に正社員、パートナー社員、ライセンス管理用アカウントの3つのユーザーセットが存在する場合、「デフォルトポリシー」、「2段階認証ポリシー」、「ボットアカウントポリシー」のような別々の認証ポリシーを作成し、それぞれのユーザーセットに指定できます。(詳細は 認証ポリシー をご参照ください。)

以降の手順は、以下の2つの認証ポリシーを設定し、テストを行います。

- ボットアカウントポリシー(パスワードのみの認証)

- デフォルトポリシー(SAML シングル サインオンを適用)

SAML SSO を設定する際は、以下の設定を必ず設定・ご用意ください。

- パスワードのみの認証ポリシー(この手順ではボットアカウントポリシー)

- テスト組織管理者ユーザーアカウント(少なくとも一つの組織管理者ユーザーを、上記の パスワードのみの認証ポリシー に設定します)

上記設定を用意していない場合、SAML SSO 設定に不備が合った場合に Atlassian Cloud へログインできなくなります。

ボットアカウント用の認証ポリシーを作成し設定する

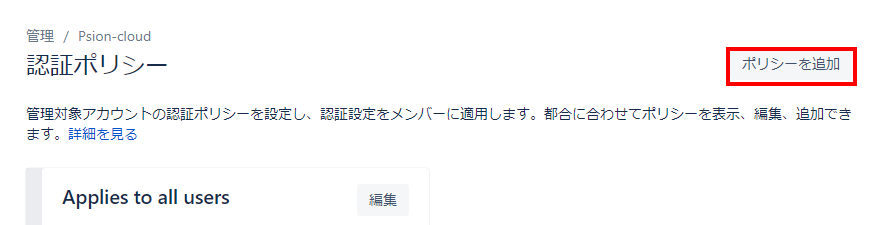

- https://admin.atlassian.com/ にアクセスし、今回 SAML シングル サインオン を適用する組織の セキュリティ > 認証ポリシー をクリックします。

- 認証ポリシーのポリシーを追加ボタンをクリックします。

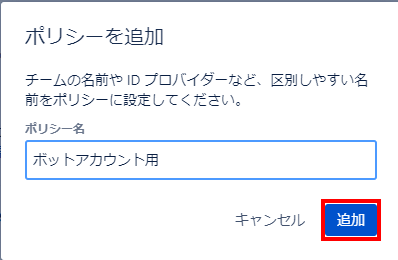

- 任意のポリシー名を入力し、追加ボタンをクリックします。

- 任意のパスワード要件を設定し、更新ボタンをクリックします。

シングルサインオンを適用 はしないでください

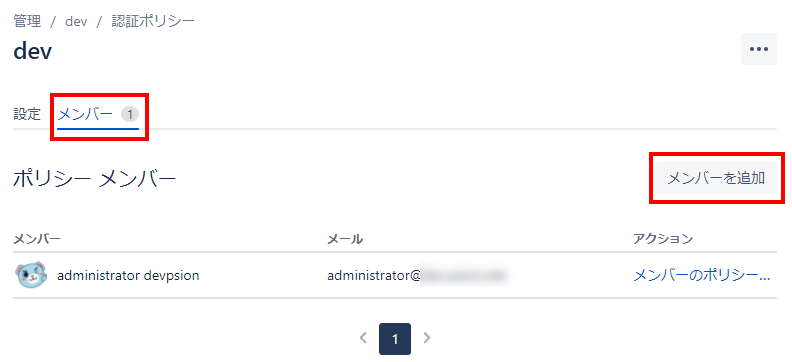

シングルサインオンを適用 はしないでください - メンバータブを開き、メンバーを追加ボタンをクリックします。

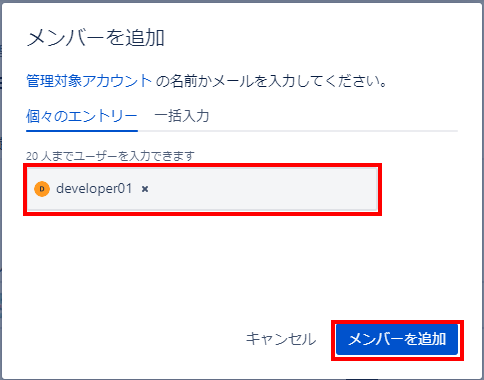

- 予め準備しておいた テスト組織管理者ユーザーを追加し、メンバーを追加 ボタンをクリックします。

デフォルトのポリシーに SAML シングル サインオンを適用する

- https://admin.atlassian.com/ にアクセスし、今回 SAML シングル サインオン を適用する組織の セキュリティ > 認証ポリシー をクリックします。

- SAML シングル サインオン を適用するポリシー(今回はデフォルトのポリシー)の編集ボタンをクリックします。

- シングルサインオンを適用にチェックを入れ、更新ボタンをクリックします。

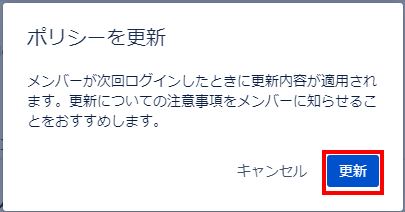

- 更新ボタンをクリックします。

- デフォルトポリシーのメンバータブを開き、メンバーを追加ボタンをクリックします。

- 任意のテストユーザーを追加し、メンバーを追加ボタンをクリックします。

STEP3. テストを行う

シークレットウィンドウを開き、前節でデフォルトポリシーとボットアカウント用ポリシーにメンバー追加した2つのテストユーザーがポリシー通りのログインが可能かテストします。それぞれ SAML シングル サインオン によるログイン、通常のパスワードログインが可能であることを確認します。

SAML シングル サインオンのログイン処理実行については IDプロバイダー側のログ等をご確認ください。

ユーザー プロビジョニングを構成する

STEP1. ディレクトリを作成する

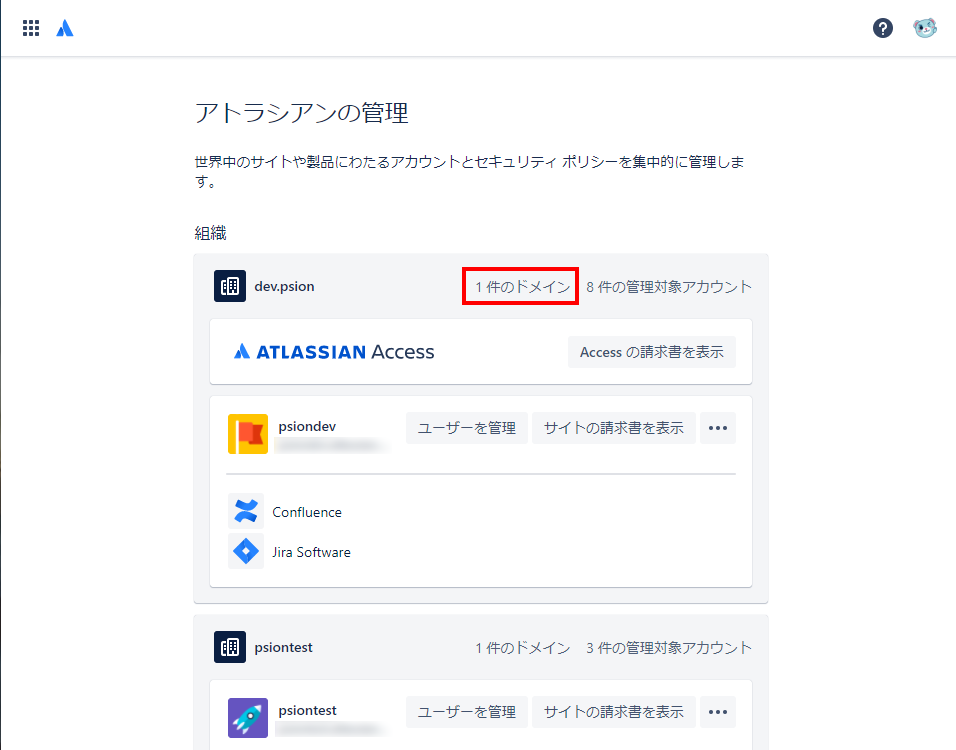

- https://admin.atlassian.com/ にアクセスし、今回ユーザー プロビジョニングを適用する組織の n 件のドメインリンクをクリックします。

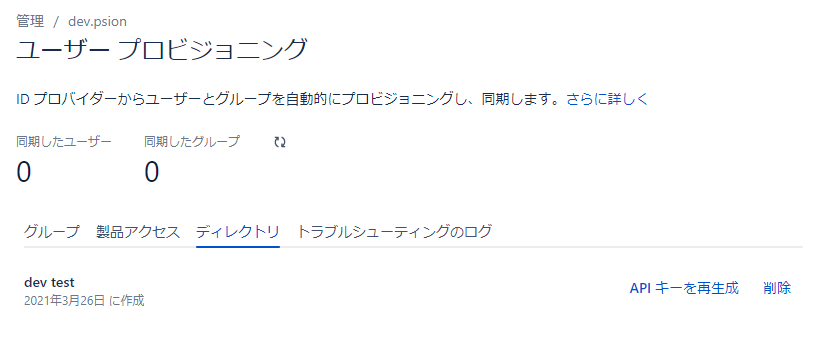

- ディレクトリ > ユーザーのプロビジョニング をクリックし、ディレクトリを作成ボタンをクリックします。

- ディレクトリの任意の名前を入力し、作成ボタンをクリックします。

- ディレクトリ ベース URL と API キーが表示されます。

こちらをコピーボタンをクリックしメモ帳などにペーストして控えておきます。 - 終了ボタンをクリックします。ディレクトリが作成されました。

STEP2. ID プロバイダー側のプロビジョニングを構成する

プロビジョニングのセットアップ手順はご利用の ID プロバイダーにより異なります。

サポートされるアイデンティティ プロバイダー に記載されている現在ご利用中の ID プロバイダーセットアップ手順をご参考に実施してください。

また、その他の ID プロバイダーをご利用の場合は ユーザー プロビジョニング API をご参照ください。

本ステップを完了すると、ID プロバイダーとのユーザーおよびグループの同期が構成されます。

STEP3. 同期を確認する

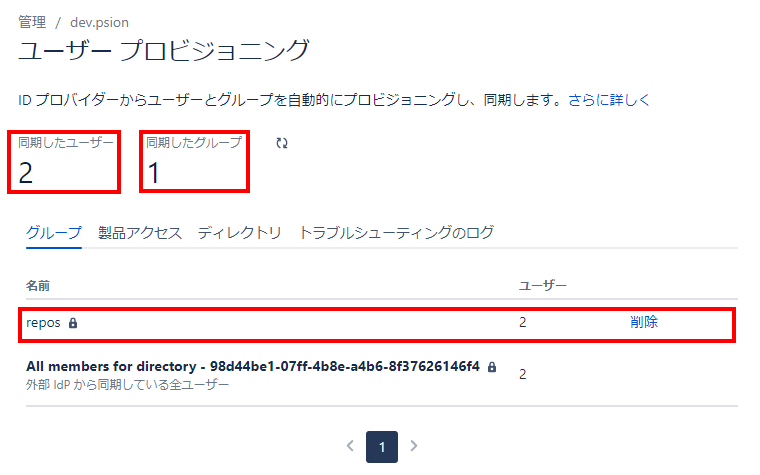

- Atlassian 組織のユーザーのプロビジョニングにて同期を確認します。

再読み込みアイコンをクリックします。 - 同期しているグループと属するユーザーがカウントされていることを確認します。

STEP4. プロビジョニングされたグループの製品アクセスを構成する

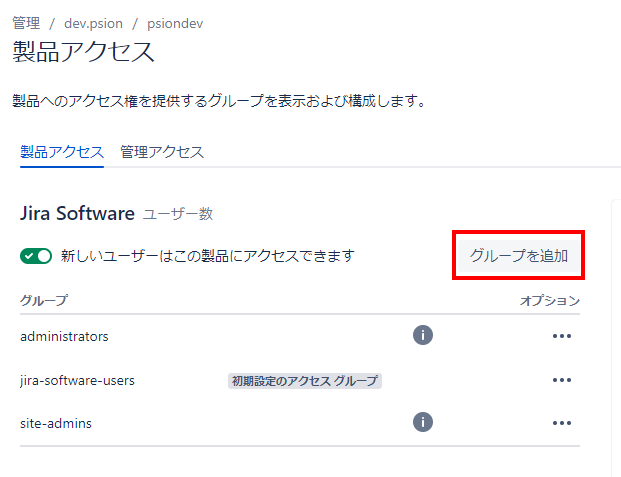

- https://admin.atlassian.com/ にアクセスし、ご利用のサイトから 製品 > ・・・アイコン > 製品アクセスを管理 をクリックします。

- グループを追加ボタンをクリックします。

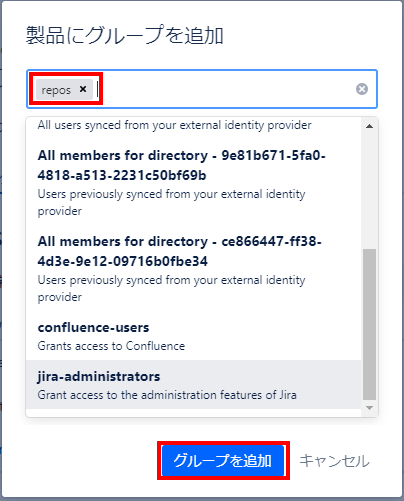

- 同期されたグループを選択し、グループを追加ボタンをクリックします。

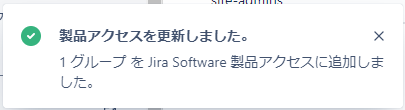

- グループの製品アクセスが追加されました。

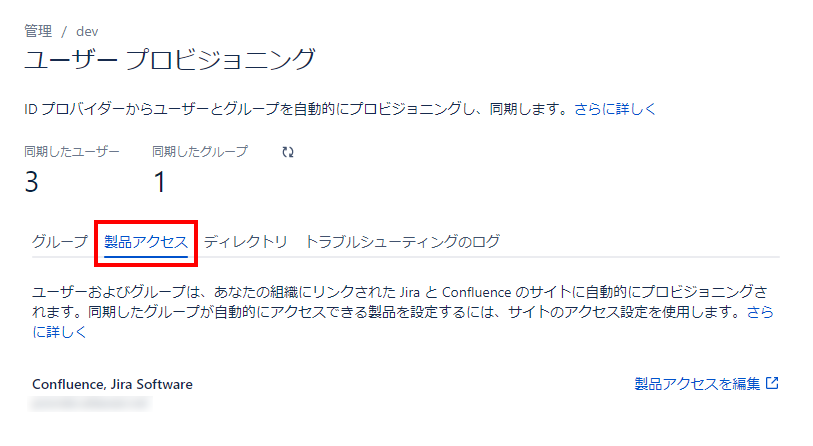

- Atlassian 組織のユーザーのプロビジョニング > 製品アクセスタブを開き、グループのアクセス権を確認します。

STEP5. グループに製品の権限を設定する

Jira や Confluence は、製品に用意されている confluence-users, jira-software-usersなどのデフォルトアクセスグループに、製品ごとのグローバル権限やスペース権限が予め設定されています。

同期したグループのグループ名がこれらデフォルトアクセスグループ名と同じ名前の場合、グループを同期し上書きすることで、権限設定を引き継ぐことができます。このため、新しく製品ごとに権限設定を行う必要はありません。そのかわり、製品のデフォルトアクセスグループを変更する必要があります。

グループを上書きする場合の方法は、Atlassian 製品のデフォルトアクセスグループを変更する をご参照ください。

一方、同期したグループのグループ名が異なる場合、グローバル権限やスペース権限は設定されていないため、Jira / Confluence それぞれの管理画面にて権限を割り当てる必要があります。

以下手順では Confluence の権限設定を例に説明します。

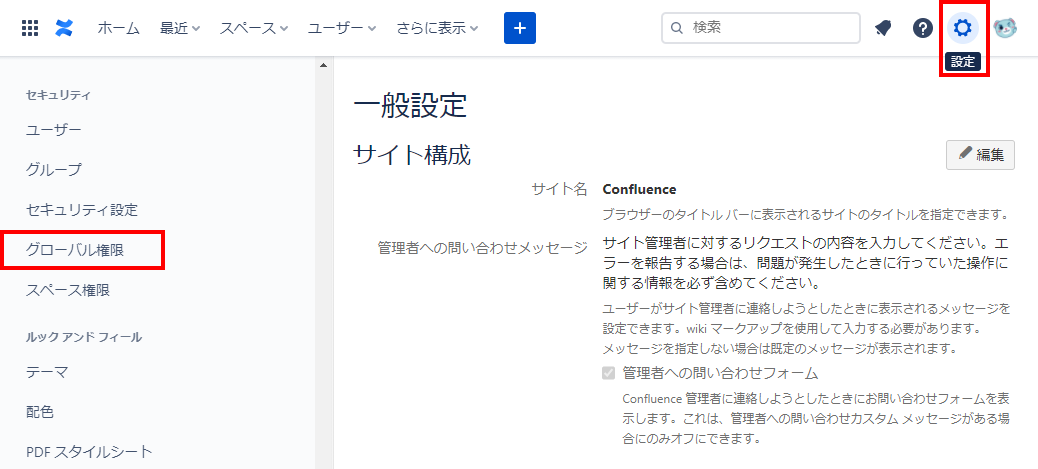

- 権限設定を行うサイトにアクセスし、歯車アイコンをクリックして設定画面を開きます。

グローバル権限をクリックします。 - 編集ボタンをクリックします。

- グループ同期により追加されたグループに対して付与したい権限にチェックを入れ、保存ボタンをクリックします。

- 次に、スペース権限をクリックして権限設定画面を開き、権限の編集ボタンをクリックします。

- Grant browse permission to の入力欄にてグループを検索し追加します。

必要な権限にチェックを入れ、保存ボタンをクリックします。 - Jira についても同様にグローバル権限を設定します。

リックソフト株式会社 は、日本でトップレベルのAtlassian Platinum Solution Partnerです。

大規模ユーザーへの対応実績が認められたEnterpriseの認定をうけ、高度なトレーニング要件をクリアし、小規模から大規模のお客様まで対応可能な実績を示したパートナー企業です。

Copyright © Ricksoft Co., Ltd. プライバシーポリシー お問い合わせ